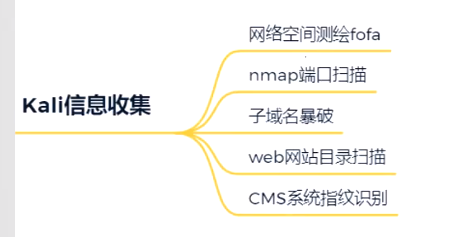

1、网络空间测绘fofa

2、nmap端口扫描

3、子域名暴破

4、web网站目录扫描

5、CMS系统指纹识别

01信息收集概述

信息收集的内容

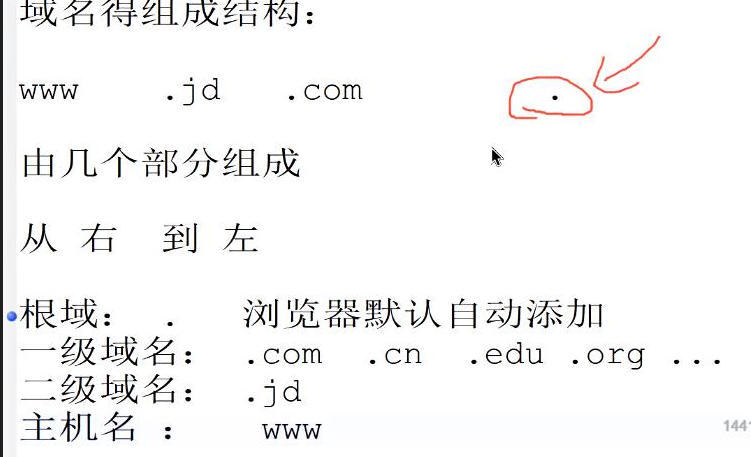

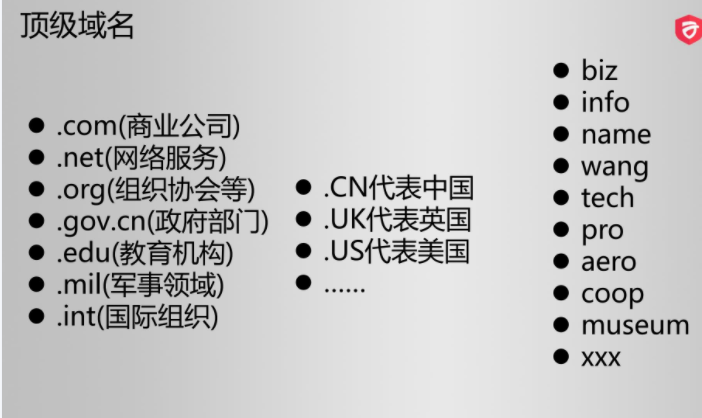

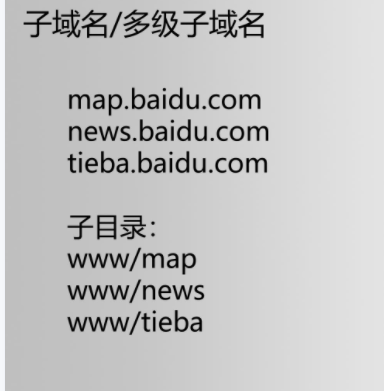

域名

IP

端口

CMS指纹

通过搜索引擎收集信息(googledork)

网络空间测绘

目录扫描

……

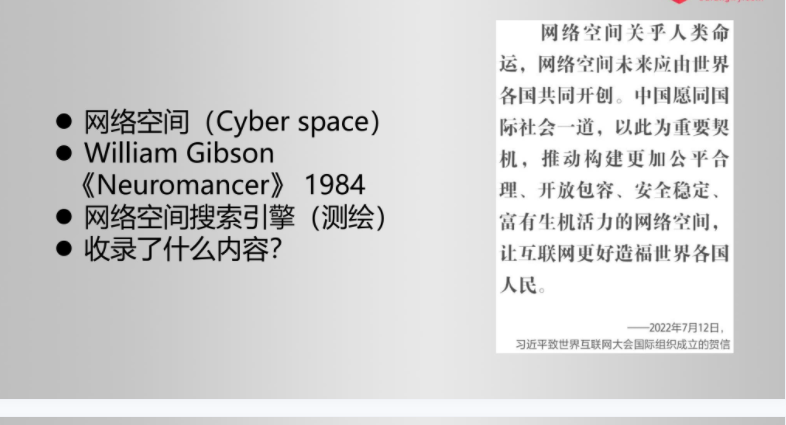

02网络空间测绘

ip地址那么多,怎么找到你的

枚举或者爬虫等方式

比如百度搜索引擎搜索的是网站的html网页。

还比如https://fofa.info/的网站,

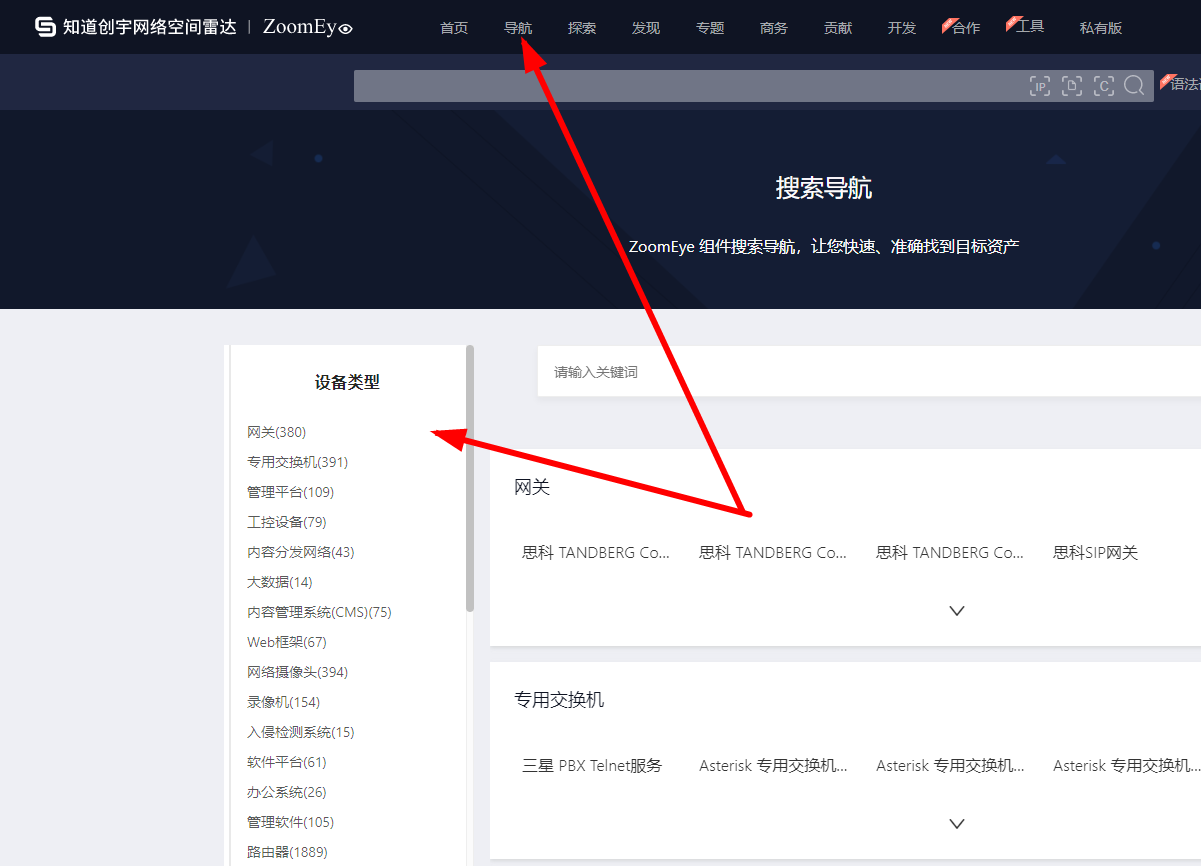

还比如钟馗之眼zoomeye的网站https://www.zoomeye.org/这个网络空间测绘就很全面了,具体查看该站导航

不止有html网页,还有各种系统,等。

还可以搜索,比如搜索海洋cms 。他就会出来一大堆这个系统的网址。

也可以查看语法说明

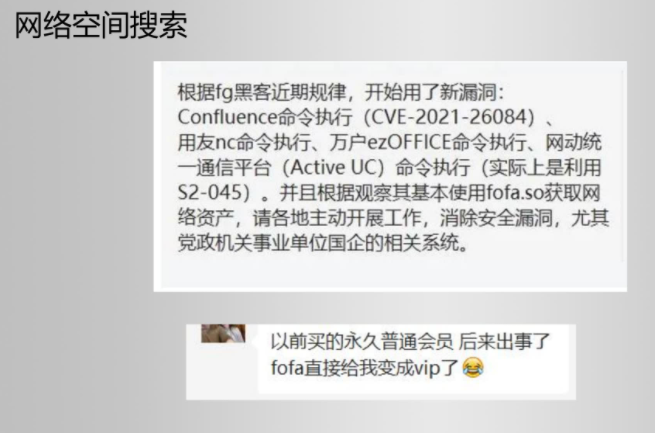

这个方便大家挖漏洞。类似网络测绘空间还有360的https://quake.360.net/quake/#/index

奇安信https://hunter.qianxin.com/

掌握这些网络空间测绘的作用:

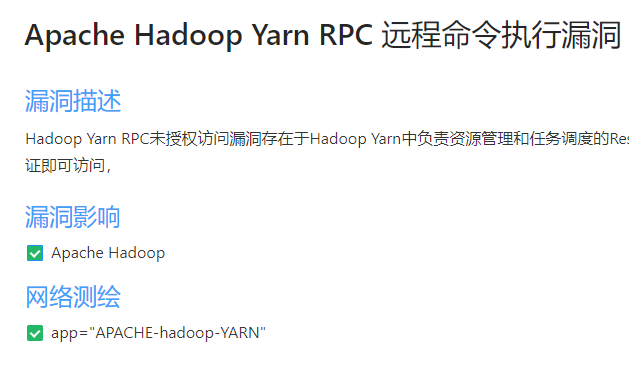

还要学习一些文库比如佩奇文库http://wiki.peiqi.tech/,里面总结了一系列漏洞。

这里网络空间语法都给你了

然后使用语句去网络测绘空间搜索

了解到这里了,挖漏洞就有方向了。快速找漏洞入口。

03端口扫描

端口和服务的关系:一一对应,就行房间门牌号一样

端口号范围0-65535

用端口号去推断你服务器用了哪些软件,比如这服务器有3306端口,那就有mysql程序,那就找mysql相关的漏洞

常见端口号☞常见端口相关内容

端口扫描工具

扫描到了比如mysql端口,怎么知道是具体那个mysql版本呢

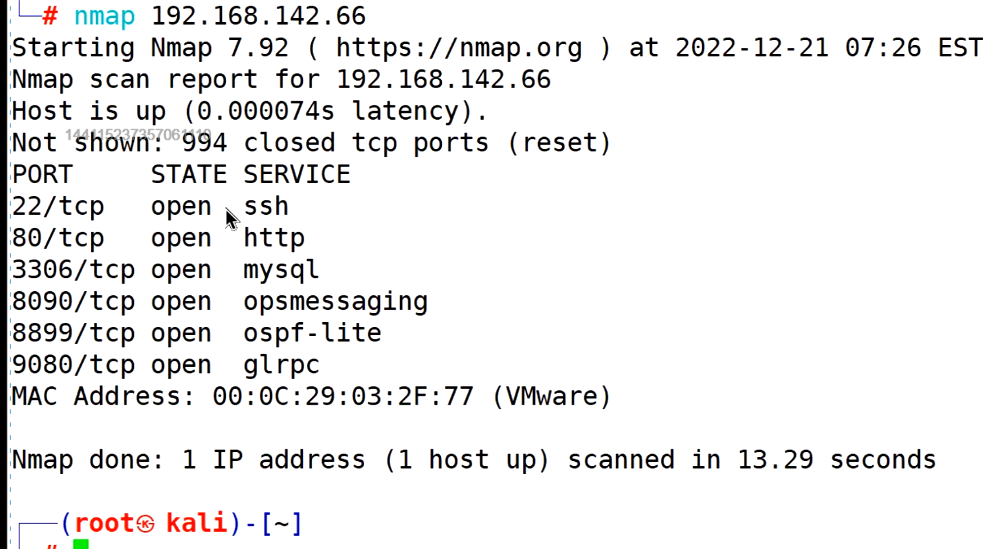

nmap常用命令

nmap是kali上非常强大的网络扫描工具

比如

扫描出来6个端口,

22端口传文件,80就可以认为他部署了一个网站,等等

接下来就可以去爆破,为漏洞分析和利用打好基础。

这个必须要做,拿到一个域名或者IP需要分析端口

04子域名暴破

暴力枚举工作量太大,不推荐

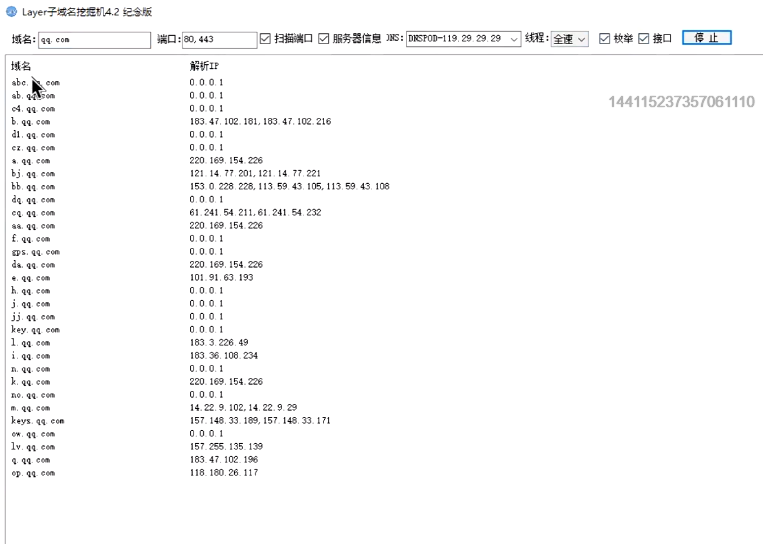

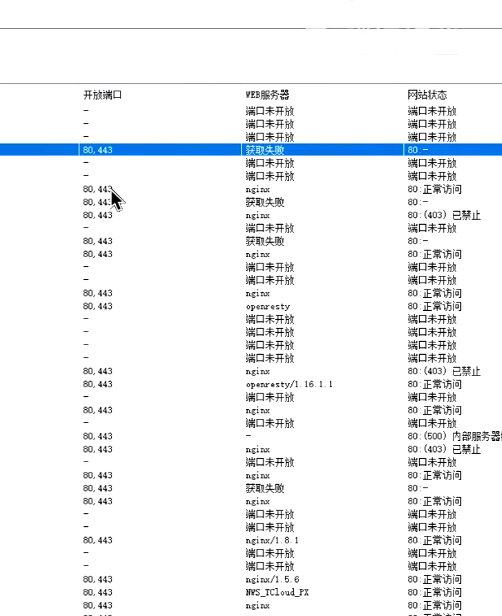

推荐字典,比如layer等 多线程的

右边可以看到结果,网站状态

比如aa.qq.com打开就是一个游戏独立网站

也可以用在线子域名爆破。直接百度即可

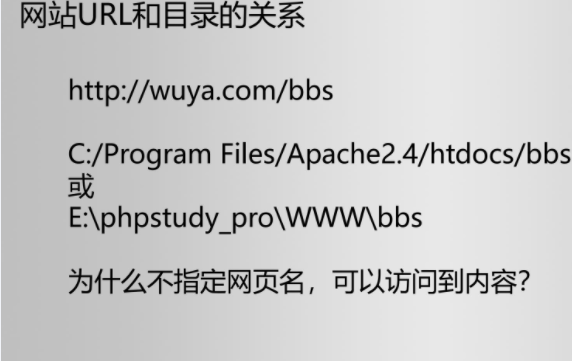

05目录扫描

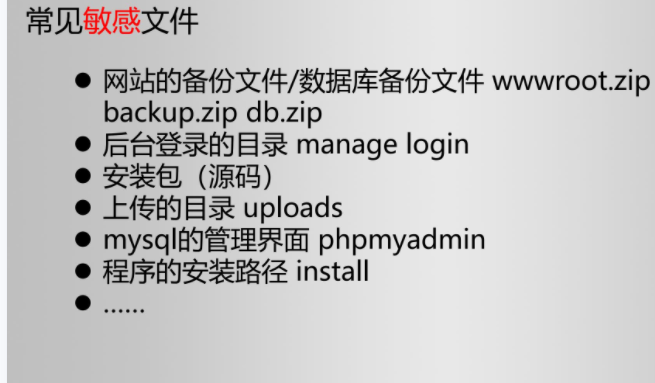

那我为什么要去找它的目录或者文件呢,是不是因因为我是变态,不是啊,是因为如果他有其他的目录的话,有可能他是另外一个另外一套网站系统,是不是一个目录里面可以放一套程序的,我们可以用子目录方式去访问,那么我为什么又要去访问找他电脑上面其他的文件呢,它有可能有有一些敏感文件,敏感文件,泄露就比如大家可能以前有听说过某某银行,他泄露出来一个Excel的表格,里面记录了呢,这一次过来面试的这些校招生里面,谁谁谁是哪个地方的,哪比如说是某某局的亲戚过来,到时候直接让他通过就行了,这种东西是怎么泄露出来的,有可能就在你的网站有一个人人事的负责人不小心上传到你们网站里面,被别人拿到了是吧,这种叫做敏感文件,这个是业务上的敏感文件,

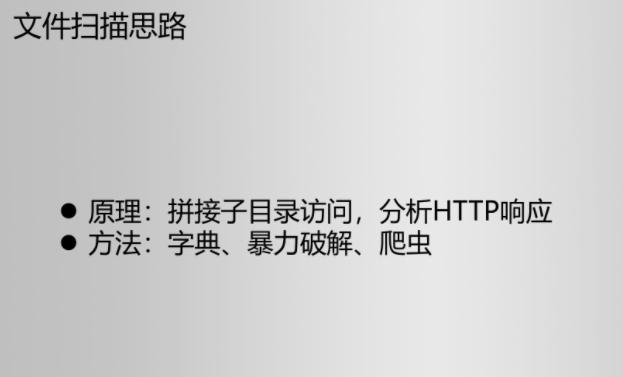

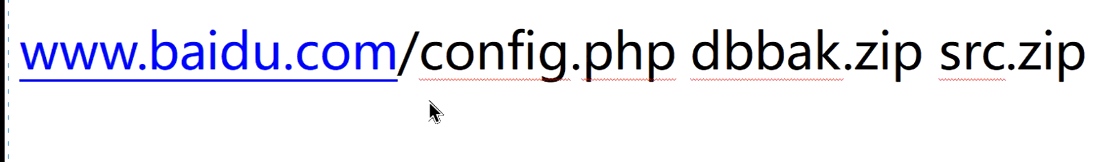

那么同样我们怎么样的去高效的扫描他的网站的敏感文件和目录呢,当然这个最最重要的就是一个字典了

,搞一个常用的,常见敏感目录和文件的字典,然后你就把你的那个字典里面的那个东西呢,拼接在这个后面去发起访问嘛,看结果就行了

做目录扫描的常用的工具有哪些,有没有同学有用过的遇见,Erb好,非常好,BP可以做目录扫描,DRB,遇见DBUS,还有什么d search d map等等等等无数

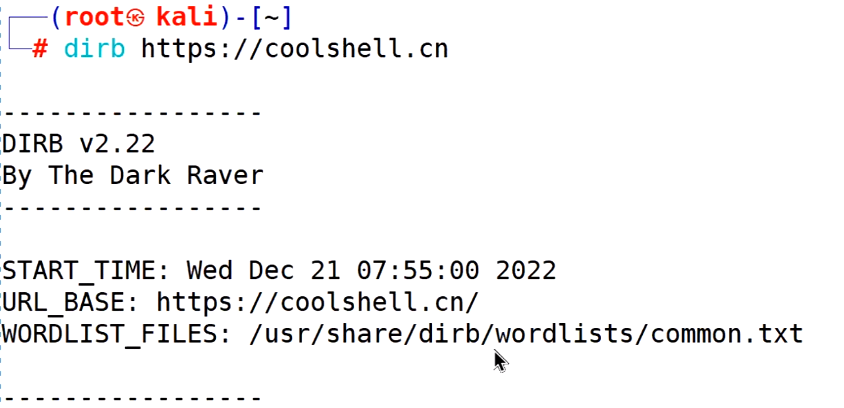

比如:

可以看到它用的字典是kali系统自带的

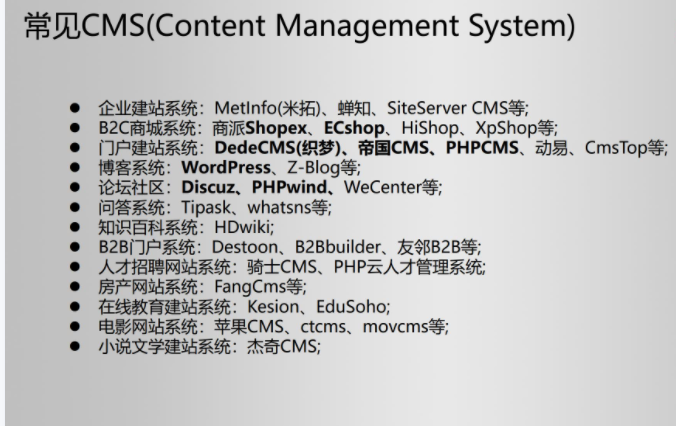

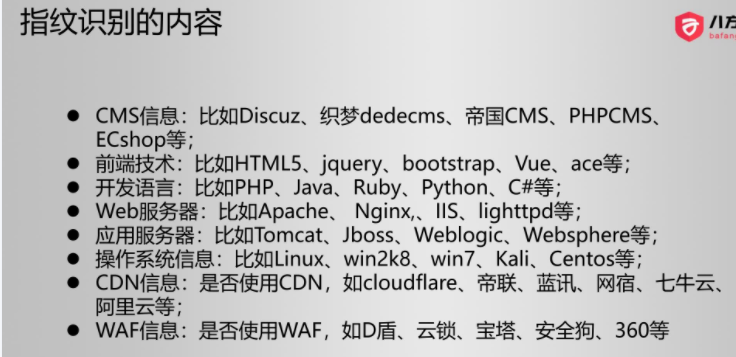

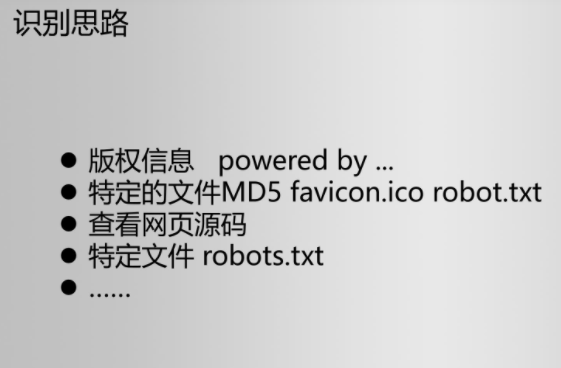

06CMS系统指纹识别

什么叫做CM系统,就是各种各样去管理各种内容的开源的、免费的系统,我们就把它叫做CMS吧,我知道这个东西有什么用呢,假设假设有一个公司,他们的这个官网是用这个织梦搭建的,我这个事情被我发现了,我发现了之后,我而且我我知道了这个织梦他曾经出现过哪些漏洞是吧,而且刚好能跟他的这个版本匹配上了,那我是不是就直接对你的网站发起,攻击利用了对不对,这个就是我们去识别它的指纹的一个意义所在,是为了去匹配那个漏洞

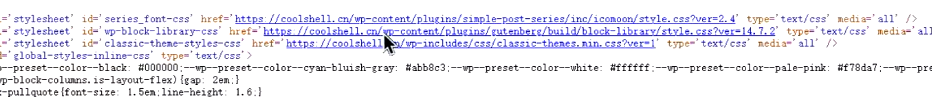

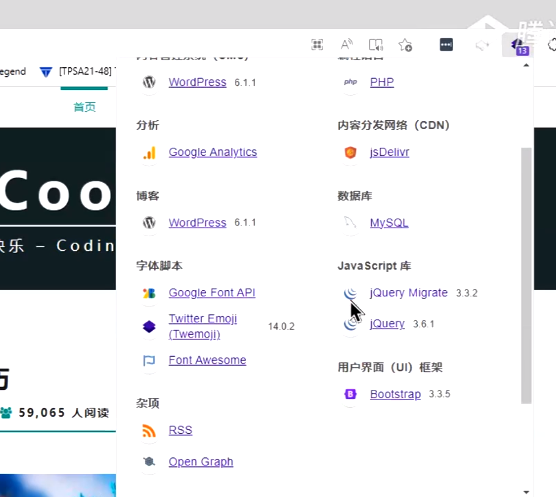

出现wp- 那肯定就是wordpress

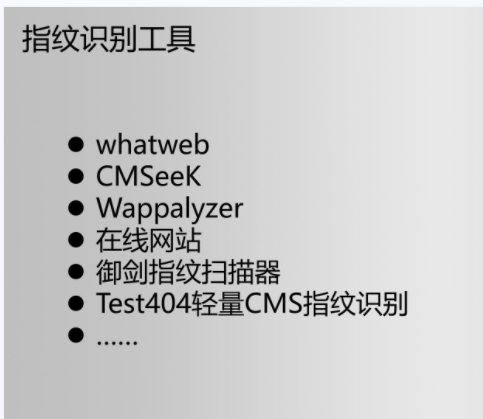

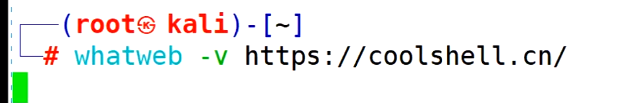

whatweb

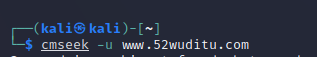

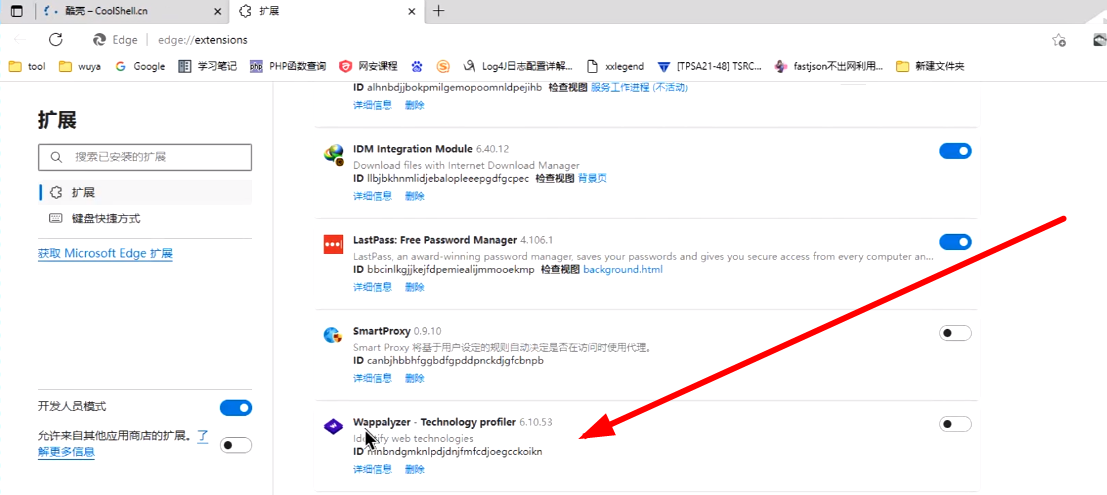

wapplayzer浏览器插件也可以识别网站信息

在线网站指纹识别工具,比如:http://whatweb.bugscaner.com/

扫描器客户端比如御剑,但是客户端容易数据库更新迟

这些综合工具一般都是开源的,源码直接百度吧。

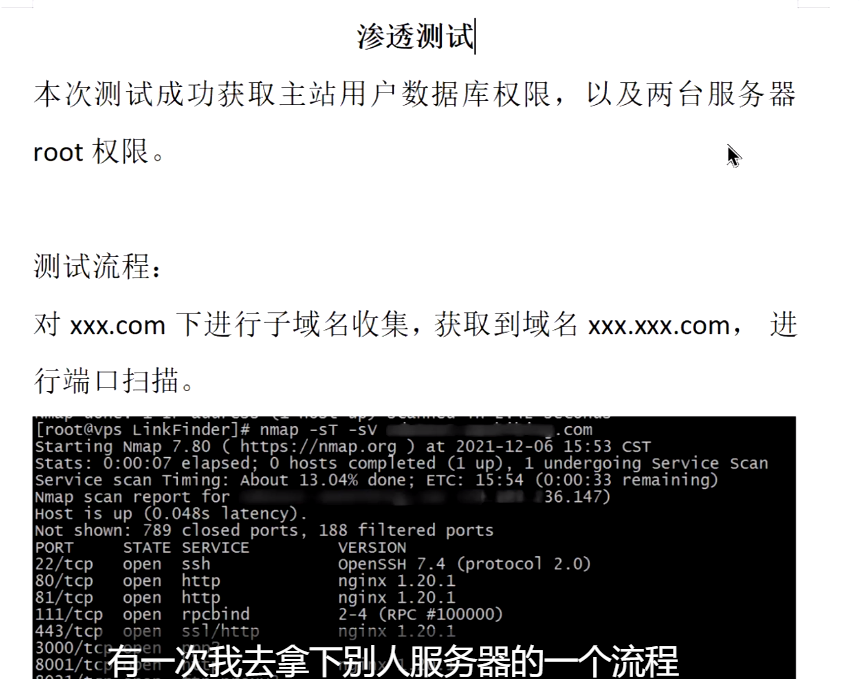

下面将一个案例:

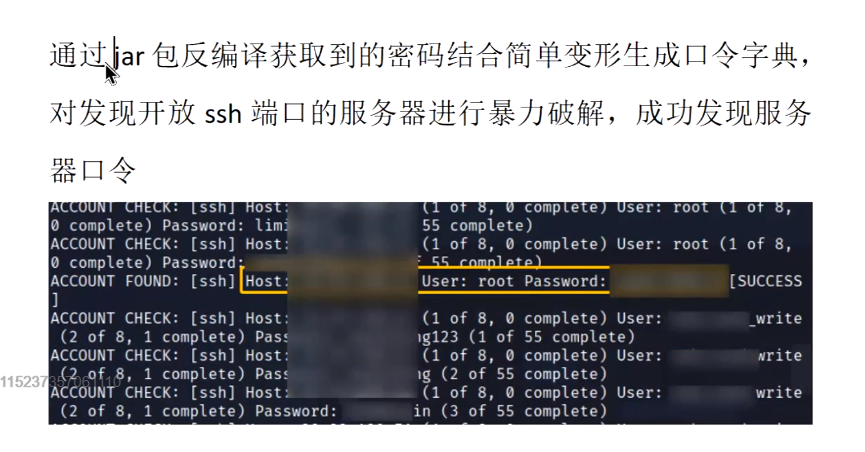

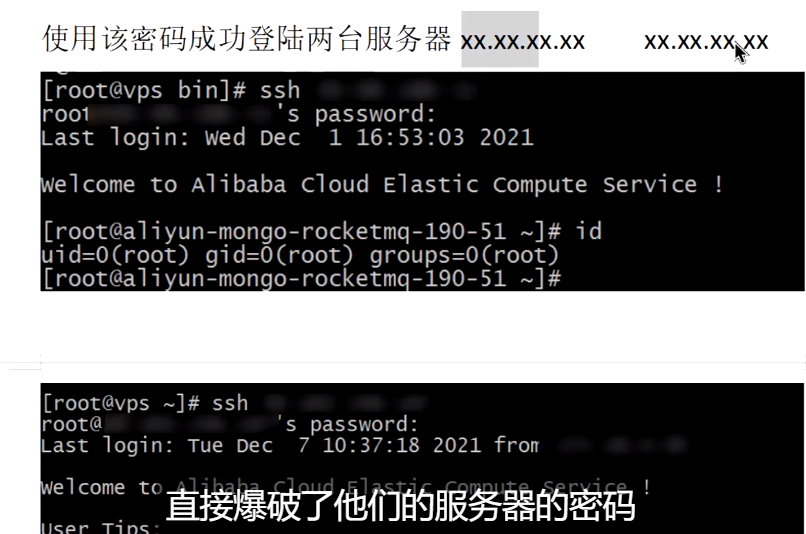

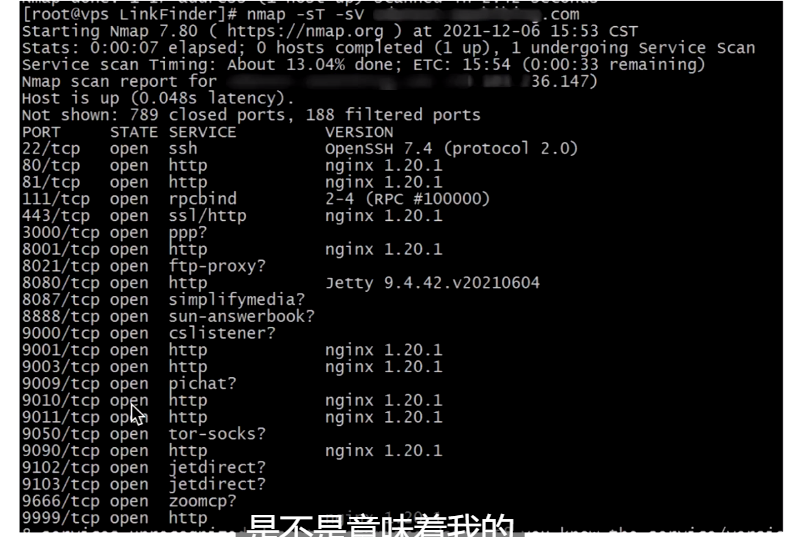

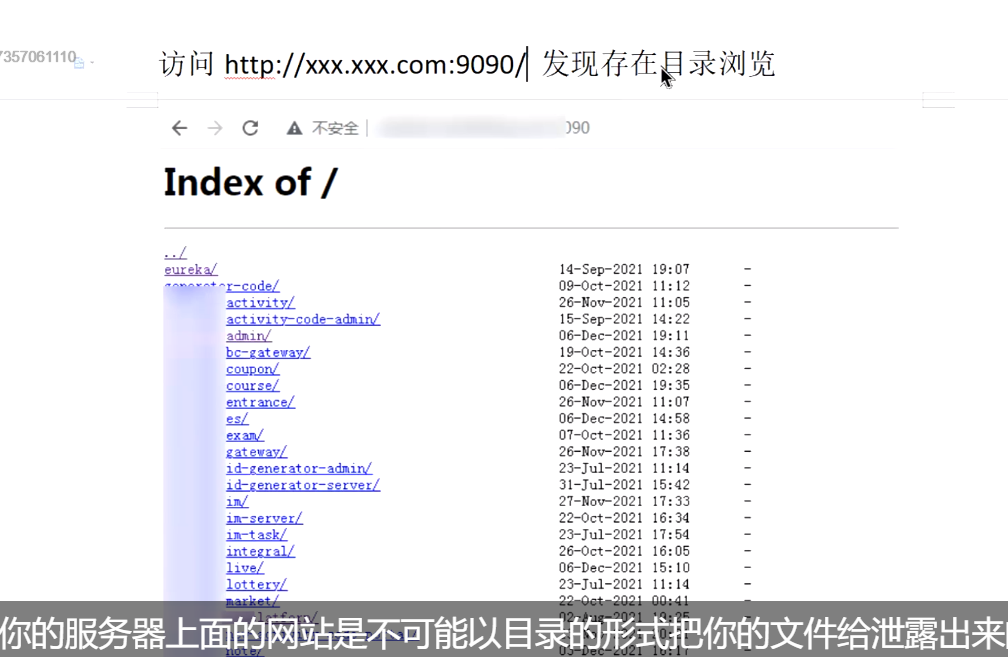

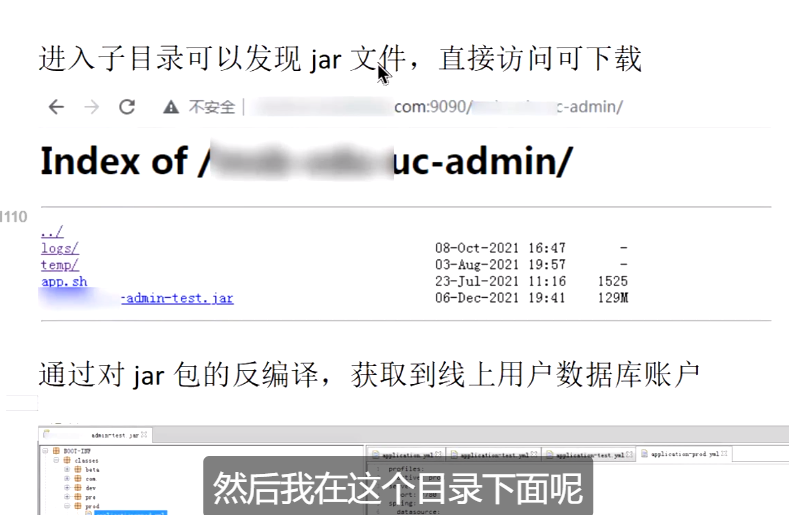

然后对它的子域名做端口扫描,好家伙啊,这台服务器上面,我发现你们公司还是真的非常的节省资源,一台服务器上面装了几十个程序,那么程序越多的话,是不是意味着我的,利用点有可能就越多是吧,好,然后那接下来我当然要一个一个的去分析了,好分析这个里面呢,测试到这个9090端口的时候,发现它存在一个目录浏览的漏洞,正常情况下,你的服务器上面的网站是不可能以目录的形式把你的文件给泄露出来的,如果出现了这个呢,就是你的那个阿帕奇配置出了问题,

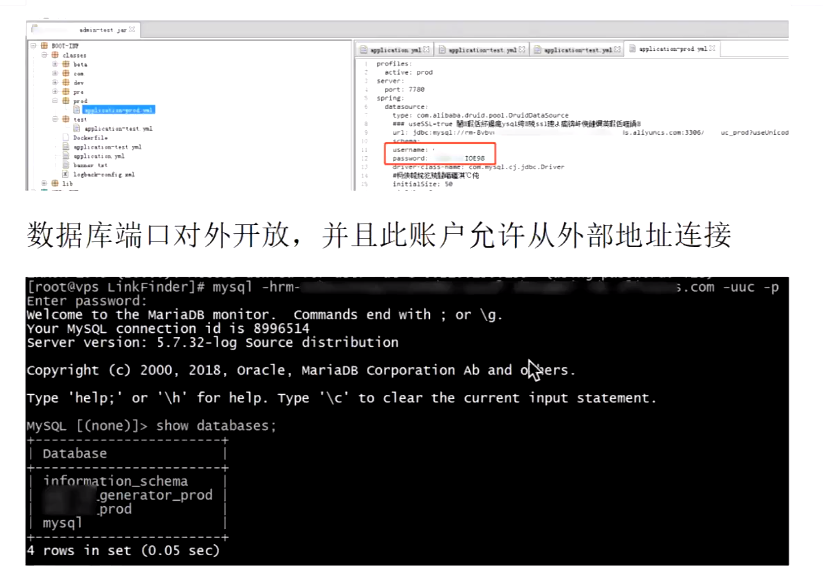

jar包是什么,是Java程序的,编打包后的那个文件就是你他的网站就是通过这个架包启动的是吧,那么这个架包里面一定有什么呢,有它的数据库的配置文件

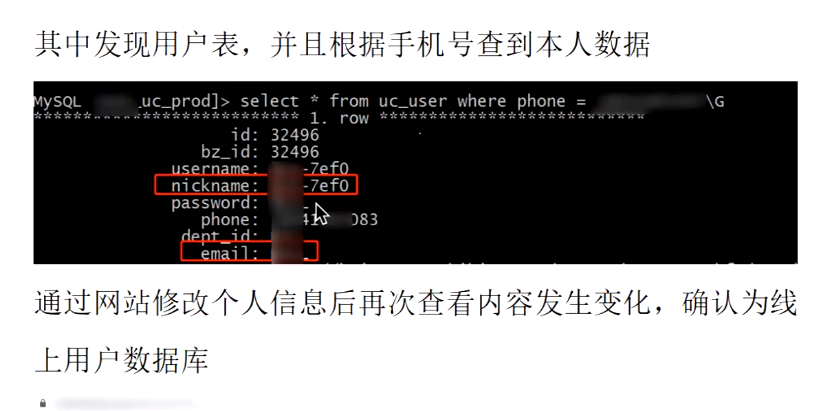

好家伙那,你看数据库的IP账号密码都在这了,那你不直接送人头给我吗,是不是我就通过MYC的客户端连上去,我这里都可以连,他没有做这个IP的限制,OK,为了证明这个东西是不是他们的这个生产的数据库呢,我又在他们的网站里面去注册了一个用户,我发现能查到我的这条的用户的信息,那肯定就是他们的生产生产环境的数据库是吧

为了证明这个东西是不是他们的这个生产的数据库呢,我又在他们的网站里面去注册了一个用户,我发现能查到我的这条的用户的信息,那肯定就是他们的生产生产环境的数据库是吧